SEP가 제공하는 바이러스 & 스파이웨어 보호 기능을 아는 선에서 포스팅한다.

개인적으로 백신은 제조사가 자체적으로 백신엔진을 제공하고 있냐 없냐부터 판단한다.

그리고 VB100이니 각종 악성코드 스캔 수치나 인증등은 참고용으로만 확인한다.

VB100도 줄세워서 순위매기고 DB축적값으로 장사해야 먹고살거든~

다른 잡다하고 쓰지도 않는 기능보다 이 기능이 가장 중요하다. 파일하나 우숩게 보다가 큰 코 다친다.

자동보호 기능이며 파일/디렉토리/확장자/프로세스별 악성코드별 1, 2차 액션과 팝업(풍선도움말)등을 설정한다.

자물쇠를 잠그면 사용자는 해당 기능/옵션을 제어할 수 없다.

이와 별도로 템퍼프로텍션이 있는데 에이전트에 대한 보호기능이다.

Cleanwipe라는 SEP 에이전트 삭제툴이 있는데 한 때 암호설정된 에이전트도 개무시하고 삭제가 된 기억이 있다. (지금은 모르겠다)

전통적으로 백신은 무죄추정의 원칙에 기반하여 특정 파일이 악성행위를 하지 않는 이상 치료나 격리등을 하지 않는다. 버퍼나 힙등의 메모리 상주 악성파일도 결국은 어떤 이상 행위를 먼저 함이 스캔의 시작이다.

파일 평판기반 보호기능이며 Download Insight라고 부른다. 대부분의 백신은 해당 기능을 적용한지 오래된 상태다.

내 기억이 맞다면 2010년~11년에 시만텍에서 평판을 발표한 뒤 안랩이 3~6개월 뒤 추가한 것으로 안다.

결국 Marketshare 싸움인것이 Good/Bad 파일의 DB가 글로벌하게 수집되고 많을 수록 유리하다.

평판기반 보호가 탄생한 근본적인 배경은 고도화되고 다양성을 지닌 악성코드 대비 시그니처 기반 대응에 한계가 있기 때문이다. 엔드포인트의 스캔결과를 기반으로 익명 전송되는 파일 해시값을 시만텍이 수집하고 파일의 좋고 나쁨을 가려 사용자에게 해당파일을 신뢰하는지 한 번 더 확인하는 매커니즘을 제공한다.(폐쇄망이라면 좀 더 고려해야..)

파일의 좋고 나쁨을 평가하는 기준은 제작자, 작성일, 보급률이나 CodeSigning등을 기반으로 한다.

평판은 초기 구글 페이지 랭크의 매커니즘을 참고했다. 사용자에게 상품의 좋고 나쁨등 평판을 매기는 것.

하지만 사용자는 그렇게 능동적이지 않다. 악성은 늘어나고 사후약방문은 한계가 명확하여 좋고 나쁨을 분류해야한다.

이후 시만텍의 평판엔진은 Google 바이러스 토탈에도 악성코드 업로드 시 파일의 평판을 제공한다.

이래서 시만텍 SEP는 아직도 포기할 수 없다(?)

※ MS에서 만든 Office2016은 제작자와 작성일, 보급률이 명확하다.

뚜뚜배때요가 만든 MS정품인증툴은 제작자가 누군지, 작성일이 누군지 보급률이 얼마나 되는지 불명확하다.

Trust? or Untrust?

SONAR는 행위기반 보호엔진이다.

System32/drivers/etc/hosts 파일은 DNS 조회시 사용되며 정상 도메인이 아닌 외부 C&C로 수정을 하려는 악성행위를 차단한다.

의심행위에 대한 정의는 엔진이 정의하는 Scoring-algorithm이 판단을 한다.

※ 근래 인공지능 기반 머신러닝/딥러닝/데이터마이닝 기술 탑재했다며 이빨 터는 솔루션들이 꽤 많이 출시되었다.

EDR/샌드박스/제로트러스트는 다른 개념이긴 하지만 이 구역이 춘추전국될 생태계가 아닌데 교란종 되려고 용쓰는거 같다.

Early Launch 기능은 OS부팅시점 로드되는 드라이버파일에 대한 보호이다.

이와 별도로 LiveUpdate도 OS부팅 완료 후 실행하여 최신 패턴을 받도록 설정하는 것도 중요하다.

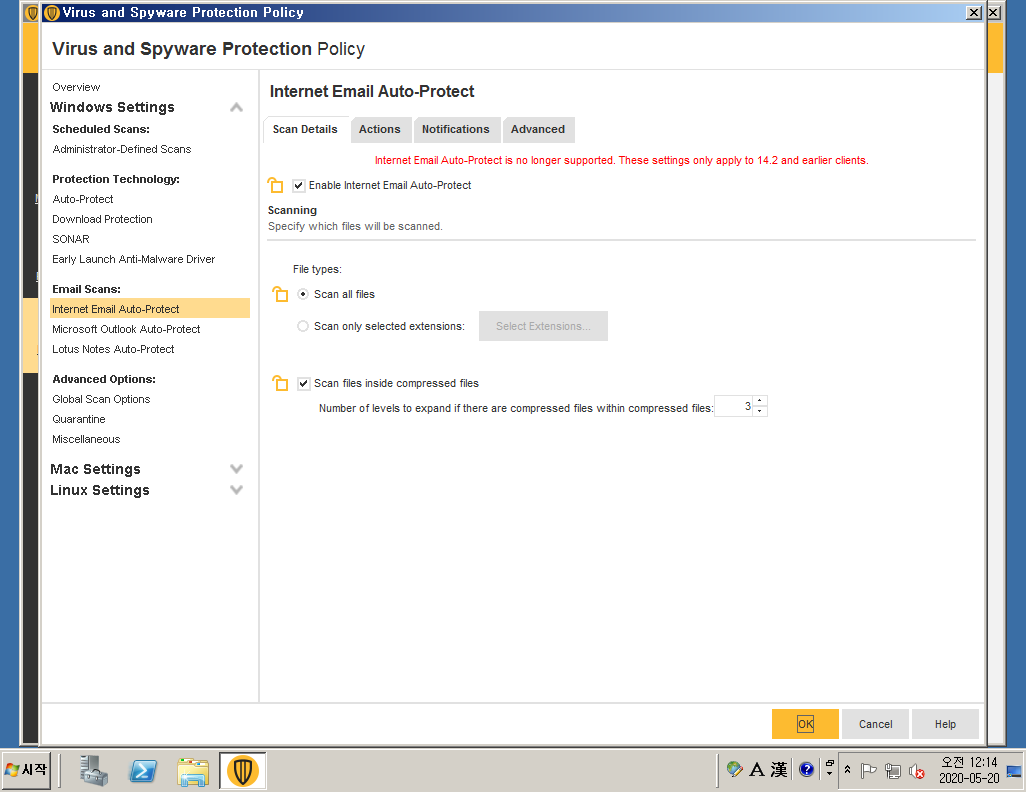

SMTP/POP3를 이용하는 이메일 보호 기능이며 14.2 이후는 지원하지 않는다.

SMG와 같은 스팸을 생각하면 안되며 아주 간단한 (파일 첨부 시 스캔 정도?) 기능만을 제공한다.

MS Office Outlook 에서의 보호 기능이다. 스팸이 필터링 못한 첨부파일을 보완해주는 기능이다.

※ 사실 SMG가 모든걸 포함하고 있어서 이 기능이 실력발휘한 걸 못봤다.

추가 스캔 옵션 설정사항이다.

시만텍이 Signing한 파일을 신뢰하겠다던지 알 수 없는 바이러스가 이상행위를 하는 것을 막겠다던지(Bloodhound) 시만텍이 TLS 인증서 구글한테 퇴짜맞은 이력때문에 이 기능이 유효한지는 모르겠다.

시만텍도 뚤린다. 노턴도 인증서도 SEP도 결함없는 S/W는 이 세상에 없다고 배웠다.

※ 근데 SONAR랑 Bloodhound랑 뭔 차이냐?

내가 아는바로는 의심가는 이상행위를 차단하는 것은 둘 다 있는데 Bloodhound는 수동, SONAR는 실시간이다.

잘못 이해했거나 설명이 부족하다면 댓글 환영한다.

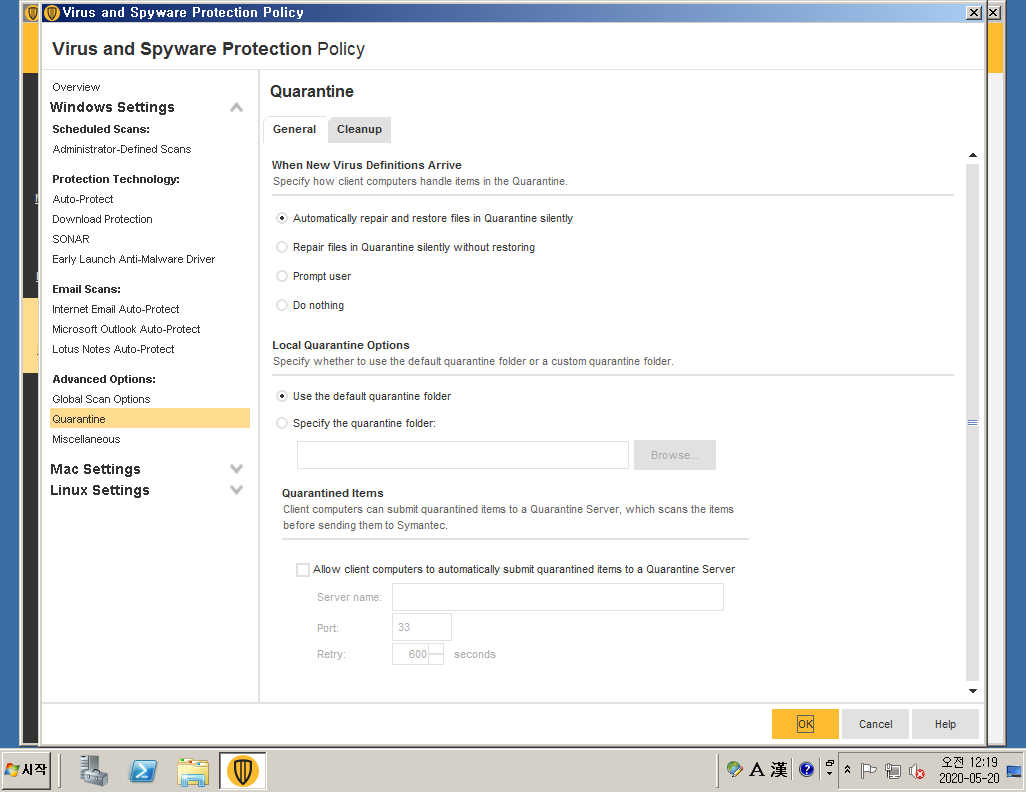

검역소에 보내기 전과 보낼 때의 제어정책 그리고 원격지 검역소로의 이동에 관한 제어 정책이다.

VIE는 *.vmdk와 같은 가상 이미지 파일에 대해 사전 스캔을 수행하여 이상없을을 보증하고 스캔 옵션을 설정한다.

SIE는 Hypervisor위의 GuestOS에서 수집되는 Insight 평판해시 값을 시만텍으로부터 판정받기 위해 보관하는 캐시서버의 역할이다.

VIE나 SIE나 모두 가상화 기반의 GuestOS에 대해 스캔 보호 기능과 패턴을 중심으로한 스톰을 컨트롤하기 위해 나온 신기술이지만 Trendmicro DeepSecurity의 Agentless 보호 컨셉과 많이 다르다. 물론 Trend도 초기 버그가 상당했다.

국내 백신은 이런 기능이 있는지는 모르겠다. 안써봐서 & 있어도 기능이 별로일거 같다.

여담이지만 서버백신 도입 고려하면 국내는 고려하지 말길 바란다.

PCI-DSS가 요구하는건 백신이 설치되어 있다/없다지 자동 보호가 되냐/안되냐는 아니다.

사실 커널별 자동 보호 지원유무는 AM의 독소조항 확보 > 수주 > 납품을 위한 것이다.

Unix에 백신 설치하는 엔지니어의 영혼은 어떻게 보상해줘야 할지 모르겠다.

하지만 다 떠나서 국산은 커널 지원도 자동 보호도 한계가 명확하고 축적된 엔진도 대응 인력과 기술도 차이가 많다.

결론. PC와 Unix/Linux는 다르다.

'중앙도서관 > 정보보안' 카테고리의 다른 글

| [정보보안기사] 1. 정보보안 관리 및 법규 (0) | 2020.06.18 |

|---|---|

| [Anti-Virus] Symantec Endpoint Protection - ADC Lab (0) | 2020.05.27 |

| [Anti-Virus] Symantec Endpoint Protection - FW / ADC / Host Integrity (0) | 2020.05.22 |

| [Anti-Virus] Symantec Endpoint Protection Manager 14.2 설치 (0) | 2020.05.21 |

| [FW] Juniper Netscreen 5GT initialization (3) | 2020.05.18 |